Erfüllung der IEC 62443

Die Norm IEC 62443 definiert funktionale Anforderungen bezüglich der Security industrieller Steuerungs- und Automatisierungssysteme (IACS = Industrial Control and Automation Systems) hinsichtlich folgender Punkte:

- Identifizierungs- und Authentifizierungskontrolle

- Nutzungskontrolle

- Systemintegrität

- Vertraulichkeit der Daten

- Eingeschränkter Datenfluss

- Rechtzeitige Reaktion auf Ereignisse

- Verfügbarkeit der Ressourcen

Aus diesen funktionalen Anforderungen lassen sich applikationsspezifische Systemanforderungen ableiten und entsprechend implementieren.

Darüber hinaus definiert die Norm IEC 62443 drei verschiedene Rollen. Abhängig von Ihrer Rolle sind unterschiedliche Security-bezogene Anforderungen gültig um eine Zertifizierung gemäß IEC 62443 erlangen zu können.- Rolle 1: Hersteller oder Produktlieferant - hinsichtlich der PLCnext Technology-Steuerungen und PLCnext Engineer ist dies Phoenix Contact.

- Rolle 2: Systemintegratoren

Als Systemintegrator sind Sie für die normkonforme Integration und Inbetriebnahme der PLCnext Technology-Steuerungen sowie der angeschlossenen Geräte in einer Automatisierungslösung verantwortlich. - Rolle 3: Betreiber oder Anlagen-/Systemeigentümer

Als Betreiber oder Eigentümer einer Anlage sind Sie verantwortlich für die Implementierung und die Erfüllung der normkonformen Richtlinien, Fähigkeiten und Prozeduren, welche den Betrieb und die Wartung der Automatisierungslösung vor Ort absichern.

Ziehen Sie die folgenden Security-bezogenen Maßnahmen zum Schutz von PLCnext Engineer, den damit erzeugten Daten und Solutions sowie der PLCnext Technology-Applikation in Betracht.

| Security-Stufe | Beschreibung |

|---|---|

| Schutz des PC, auf dem PLCnext Engineer läuft. | Die Implementierung einer geeigneten Anwender-Authentifizierung auf dem Windows-PC stellt sicher, dass der Anwender bekannt ist und PLCnext Engineer verwenden darf.

|

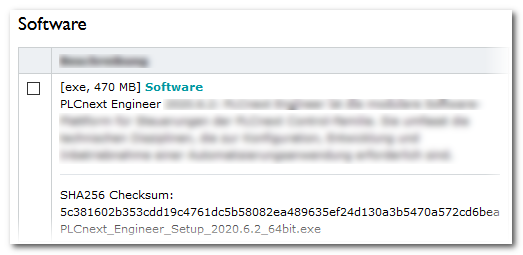

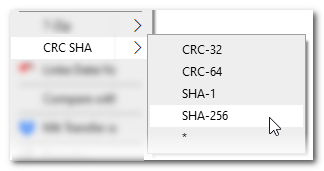

| Prüfung der Integrität der heruntergeladenen PLCnext Engineer-Installationsdatei | Nach dem Herunterladen und vor dem Ausführung des Setup müssen Sie verifizieren, dass die heruntergeladene PLCnext Engineer-Installationsdatei nicht verfälscht ist oder manipuliert wurde.Zu diesem Zweck vergleichen Sie die SHA256-Prüfsumme, die für jede Software im PHOENIX CONTACT Download Center hinterlegt ist, mit der Prüfsumme der heruntergeladenen Datei übereinstimmt.

Beispiel

Nach dem Herunterladen der Installationsdatei berechnen Sie mit einem geeigneten Tool die SHA256-Prüfsumme über die heruntergeladene Datei. Wenn die berechnete SHA256-Prüfsumme identisch wie die im PHOENIX CONTACT Download Center gezeigte Prüfsumme ist, darf die Installationsdatei ausgeführt werden. Beispiel

Nach dem Herunterladen der Installationsdatei berechnen Sie mit einem geeigneten Tool die SHA256-Prüfsumme über die heruntergeladene Datei. Wenn die berechnete SHA256-Prüfsumme identisch wie die im PHOENIX CONTACT Download Center gezeigte Prüfsumme ist, darf die Installationsdatei ausgeführt werden.

Beispiel Beispiel

|

| Prüfung der Integrität der PLCnext Engineer-Installation | Verwenden Sie in erster Linie ein Standard-Windows-Tool, um zu verifizieren, dass die PLCnext Engineer-Installation nicht manipuliert/verfälscht wurde.Alternativ bietet PHOENIX CONTACT zu diesem Zweck das Tool ChecksumCalculator an.Bei der Installation von PLCnext Engineer werden Prüfsummen über die Installation berechnet. Durch Verifizieren dieser Prüfsummen können Manipulationen und Datenbeschädigungen erkannt werden.Zu diesem Zweck kann ChecksumCalculator regelmäßig zur Überwachung der Integrität der PLCnext Engineer-Installation ausgeführt werden. Weitere Informationen finden Sie im Thema "Security-Anweisungen für PLCnext Engineer". |

| Schutz von Projektdaten | PLCnext Engineer implementiert Features zum Schutz der Projektdaten:

|

| Gesicherte Datenübertragung zwischen PLCnext Engineer und PLCnext Technology-Steuerung | PLCnext Engineer implementiert Features zur Absicherung der Datenverbindung zwischen der Engineering-Software und der Steuerungsfirmware: Nur autorisierte Anwender können über eine gesicherte Verbindung mit der Steuerung kommunizieren.

|

| Gesicherte Datenübertragung zwischen dem integrierten OPC UA-Server und seinen Clients. | PLCnext Engineer implementiert Features zur Absicherung der Datenverbindungen zwischen dem in der PLCnext Technology-Steuerung integrierten OPC UA-Server und den damit verbundenen OPC UA-Clients.Weitere Details finden Sie unter "Netzwerk-Security: OPC UA-Server-Sicherheitseinstellungen". |

| Schutz der Daten, die via HMI und WBM (Webbasiertes Management) übertragen werden. | Die HMI-Daten ihres Projekts sind im internen Webserver der Steuerung gespeichert. Über einen Webbrowser, der als Client fungiert, können diese Daten und die (im Global Data Space (GDS) der Steuerung) abgelegten Variablenwerte über das Internet übertragen werden. Beim Öffnen der HMI-Seiten wird diese Datenübertragung mit Hilfe von Zertifikaten und Standard-Web-Technologien abgesichert. Aus diesem Grund ist eine Anmeldung mit Benutzername und Kennwort implementiert.Dabei gilt Folgendes:

|