- Home

- Funktionen/Funktionsbausteine - Referenz

- Sicherheitsbezogene FBs in PLCopen_SF-Bibliothek

- SF_SafetyRequest

SF_SafetyRequest

Hilfeversion 1.1 / Ausgabedatum: 2018.03

Gültig für Funktionsbaustein SF_SafetyRequest_V2_0z, Version 2.0z (z = 0 bis 9).

| Kurzbeschreibung | Der sicherheitsbezogene Funktionsbaustein SF_SafetyRequest unterstützt in einer Applikation die Funktion "Anforderung einer Sicherheitsfunktion" (z.B. sicherer Halt oder sichere reduzierte Geschwindigkeit).Abhängig vom Status an Eingang S_OpMode fordert der sicherheitsbezogene Funktionsbaustein die Sicherheitsfunktion bei der Peripherie an.Basierend auf dem Signal zur Anforderung einer Sicherheitsfunktion (an Eingang S_OpMode) und dem Rückmeldesignal über deren korrekte Ausführung (an Eingang S_Acknowledge), wird das Ausgangssignal S_SafetyActive gesteuert. Dieses Ausgangssignal wird typischerweise dazu verwendet, einem nachgeschalteten sicherheitsbezogenen Funktionsbaustein die Bestätigung über die Aktivierung der angeforderten Betriebsart zu signalisieren.Die maximal zulässige Reaktionszeit, innerhalb derer die Bestätigung erwartet wird, muss an Eingang MonitoringTime parametriert werden und wird vom sicherheitsbezogenen Funktionsbaustein überwacht.Der Funktionsbaustein dient damit als Schnittstelle zwischen dem funktionalen Sicherheitssystem (bestehend aus Sicherheitssteuerung und sicherheitsbezogenen I/O-Modulen) und der angeschlossenen sicherheitsbezogenen Peripherie, beispielsweise einem sicherheitsbezogenen Antrieb.

|

|||||||||||||||||||||||||||||

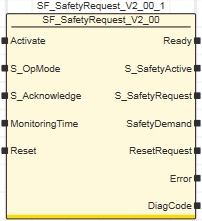

| Bausteinsymbol |  |

|||||||||||||||||||||||||||||

| Eingänge |  Activate Activate

Weitere Informationen hierzu finden Sie im Thema "Activate".  S_OpMode S_OpMode

Weitere Informationen hierzu finden Sie im Thema "S_OpMode".  S_Acknowledge S_Acknowledge

Weitere Informationen hierzu finden Sie im Thema "S_Acknowledge".  MonitoringTime MonitoringTime

Weitere Informationen hierzu finden Sie im Thema "MonitoringTime".  Reset Reset

Wenn vor oder während der steigenden Signalflanke an Eingang Reset (zur Fehler-Rücksetzung) die Sicherheitsfunktion nicht mehr angefordert ist (S_OpMode = SAFETRUE), kann dies der Anlage/Maschine signalisieren, dass die Sicherheitsfunktion nicht mehr angefordert wird. Dies kann zu einer Gefährdung führen, beispielsweise indem die Maschine/Anlage sofort startet.

Weitere Informationen hierzu finden Sie im Thema "Reset". |

|||||||||||||||||||||||||||||

| Ausgänge |  Ready Ready

Weitere Informationen hierzu finden Sie im Thema "Ready".  S_SafetyActive S_SafetyActive

Weitere Informationen hierzu finden Sie im Thema "S_SafetyActive".  S_SafetyRequest S_SafetyRequest

Weitere Informationen hierzu finden Sie im Thema "S_SafetyRequest".  SafetyDemand SafetyDemand

Weitere Informationen hierzu finden Sie im Thema "SafetyDemand".  ResetRequest ResetRequest

Weitere Informationen hierzu finden Sie im Thema "ResetRequest".  Error

Error

Weitere Informationen hierzu finden Sie im Thema "Error".  DiagCode

DiagCode

Weitere Informationen hierzu finden Sie im Thema "DiagCode". |

|||||||||||||||||||||||||||||

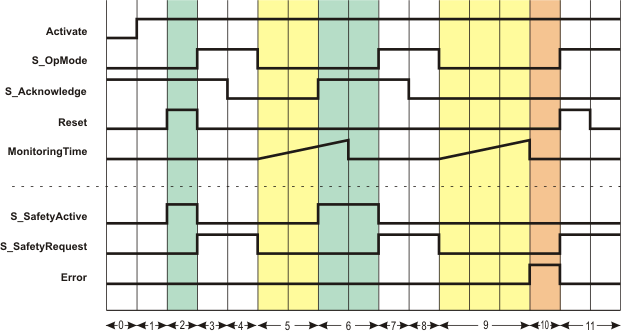

| Detailinformationen |  Signalablauf-Diagramm Signalablauf-Diagramm

Dieses Diagramm bezieht sich auf einen typischen Signalablauf, in der die Anforderung einer Sicherheitsfunktion unterstützt wird.

Die eingehende Anforderung einer Sicherheitsfunktion durch ein SAFEFALSE-Signal an Eingang S_OpMode steuert direkt und ohne weitere Abhängigkeiten den Ausgang S_SafetyRequest für eine Anforderung der Sicherheitsfunktion an die angeschlossene sicherheitsbezogene Peripherie. Im gezeigten Beispielverlauf treten zwei Anforderungen der Sicherheitsfunktion auf. Folglich wird zweimal die Zeitüberwachung zwischen der Anforderung einer Sicherheitsfunktion und der Bestätigungsmeldung aus der sicherheitsbezogenen Peripherie gestartet. Während der ersten Zeitüberwachung erfolgt die Rückmeldung durch S_Acknowledge = SAFETRUE innerhalb der an MonitoringTime parametrierten Zeit und der Freigabeausgang S_SafetyActive steuert auf SAFETRUE (Phasen 5 und 6 im Diagramm). Im zweiten Fall wird der parametrierte Zeitwert überschritten. Der Funktionsbaustein erkennt dann einen Fehler (Error = TRUE) und durch S_SafetyActive = SAFEFALSE wird signalisiert, dass die sicherheitsbezogene Peripherie die angeforderte Sicherheitsfunktion nicht umsetzt (Phasen 9 bis 11 im Diagramm).

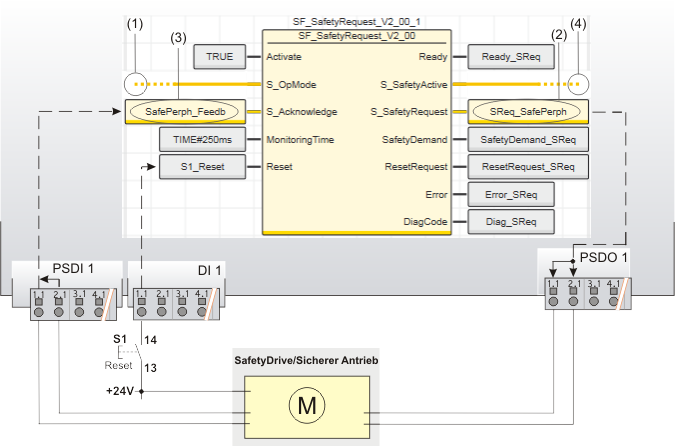

Anwendungsbeispiel Anwendungsbeispiel

Dieses Beispiel zeigt den exemplarischen Einsatz des sicherheitsbezogenen Funktionsbausteins SF_SafetyRequest bei der Anforderung und Rückmeldung der Sicherheitsfunktion "sichere reduzierte Geschwindigkeit" (SLS, Safely Limited Speed) eines sicherheitsbezogenen Antriebs. Durch die TRUE-Konstante an Eingang Activate ist der Funktionsbaustein dauerhaft aktiviert. An Eingang 1.1 des Standard-Eingangsgerätes DI 1 ist der Reset-Taster S1 angeschlossen. Die relevanten Ein- und Ausgänge sind wie folgt beschaltet:

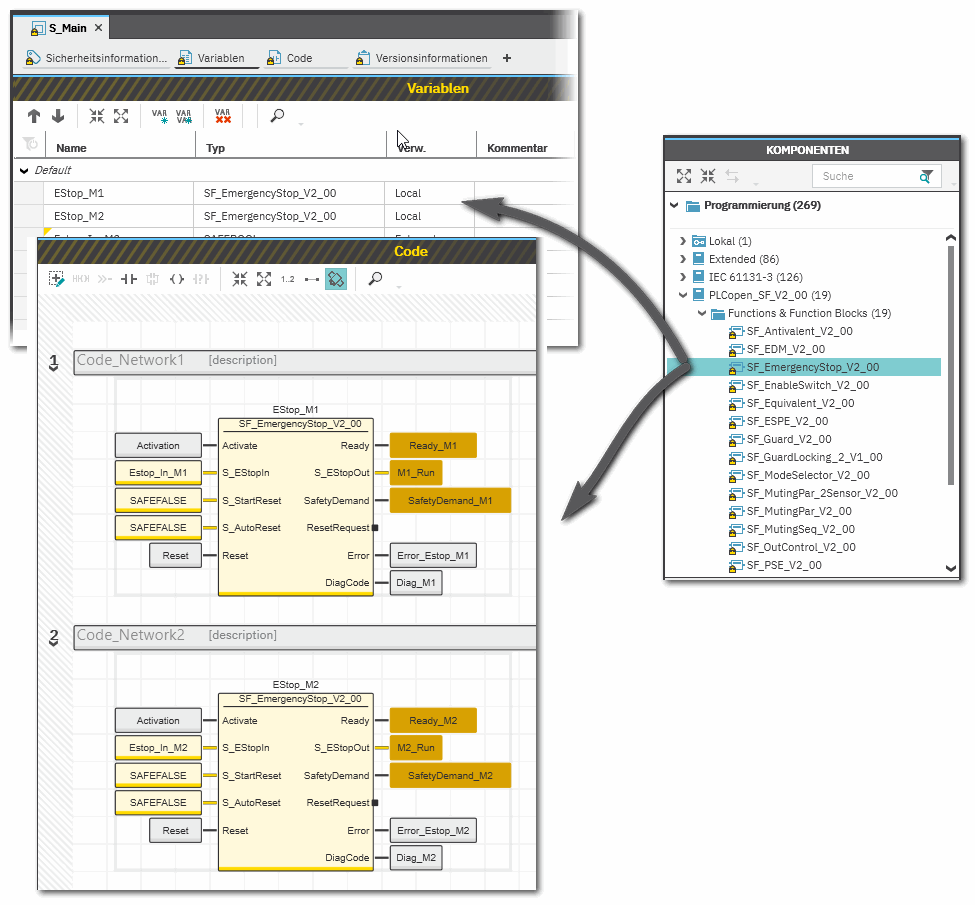

Funktionsbaustein-Instanziierung Funktionsbaustein-Instanziierung

Die IEC 61131-3 definiert die Instanziierung von Funktionsbausteinen. Instanziieren bedeutet, dass ein Funktionsbaustein einmal definiert wird und dann mehrfach verwendet (instanziiert) werden kann. Dies gilt für alle Standard-FBs und sicherheitsbezogene FBs (sowohl lokale als auch FBs aus Firmware- und Anwenderbibliotheken).

Warum Instanziierung? Dabei gilt Folgendes:

Der sicherheitsbezogene PLCopen-Funktionsbaustein 'SF_EmergencyStop_V2_00' wurde über eine Bibliothek in das Projekt eingefügt. Er ist dann in der Kategorie 'Programmierung' des KOMPONENTEN-Bereichs verfügbar. Dort befindet sich ein Ordner mit demselben Namen wie die Bibliothek, aus dem sich die FBs in den sicherheitsbezogenen Code einfügen lassen. |